Erforschung von Wegen der Radikalisierung – Rekrutierungshilfe für Terrorgruppen?

Die Studie erforscht den Zusammenhang zwischen dem Konsum extremistischen (islamistischen) Materials im Internet durch Jugendliche und damit verbundene Radikalisierung. Frühere Forschung hat bereits die große Bedeutung des Internets für die Verbreitung radikalisierenden Materials aufgezeigt. Hier wird zusätzlich untersucht, welche Eigenschaften Zielpersonen in dieser Hinsicht besonders anfällig machen und welche Kanäle sowie Medien besonders wirksam sind. So ergibt sich etwa, dass Videomaterial von Enthauptungen unter den Jugendlichen zwar am populärsten ist, aber ein geringes Radikalisierungspotential hat. Demgegenüber werden Online-Magazine des sogenannten Islamischen Staats und von Al-Qaida nur von Wenigen gesucht, haben aber den größten kognitiven Effekt. Hieraus sollen Erkenntnisse für Strategien der Deradikalisierung gewonnen werden. Gleichzeitig könnten die Ergebnisse in effektivere Rekrutierungsmethoden von extremistischen und terroristischen Gruppen einfließen.

Originalarbeit: Frissen, T. (2021). Internet, the great radicalizer? Exploring relationships between seeking for online extremist materials and cognitive radicalization in young adults. Computers in Human Behavior, 114, 106549.

Verbesserung von Brain-Computer-Interfaces – Ein Werkzeug für das Auslesen von Passwörtern?

Das Ziel des Forschungsprojektes ist es, mittels nichtinvasivem Elektro-Enzephalogramm (EEG) Gehirnregionen zu ermitteln, die für die Speicherung und Wiedergabe von Zahlen, Bildern und Geodaten zuständig sind. Auf diese Weise könnte es beispielsweise körperlich beeinträchtigten Personen möglich sein, besser mit ihrer Umgebung zu interagieren, Bankgeschäfte per Gedanken und ohne weitere Eingabegeräte zu erledigen oder mit anderen Personen zu kommunizieren. Die Zuverlässigkeit der ausgelesenen Daten hat sich während der Experimente fortwährend verbessert. Allerdings könnten auf diese Weise bei einer Weiterentwicklung der Technologie zukünftig auch sensible Informationen ausgelesen werden, unter anderem Passwörter und Bankdaten mittels harmloser Stimuli, so dass auf diese Weise ein Missbrauch möglich wäre.

Originalarbeit: Martinovic, I., Davies, D., Frank, M., Perito, D., Ros, T., & Song, D. (2012). On the feasibility of side-channel attacks with brain-computer interfaces. In 21st {USENIX} Security Symposium ({USENIX} Security 12) (pp. 143-158).

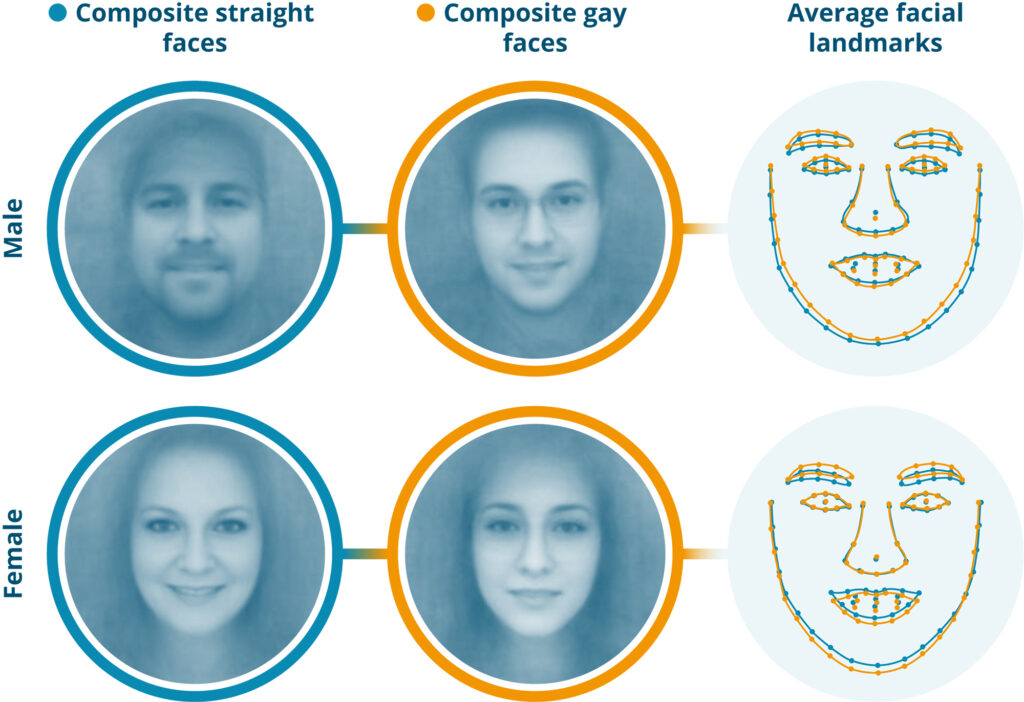

Vorhersage der sexuellen Orientierung von Menschen anhand von Fotos mittels deep-learning Algorithmen – Werkzeug für unrechtmäßige Eingriffe in die Privatsphäre?

In dem Forschungsprojekt soll ein Deep-Learning-Algorithmus weiterentwickelt werden, der zur Mustererkennung in Portraitfotos eingesetzt wird. Der Algorithmus soll mit Fotos bekennender homosexueller und heterosexueller Personen trainiert werden, um anschließend bei der Analyse weiterer Portraits die jeweilige sexuelle Orientierung vorherzusagen. Ein Nutzen wird vom Forscher darin gesehen, herauszufinden, wie Deep-Learning-Algorithmen Daten verknüpfen und welche Anhaltspunkte sie für Vorhersagen auswählen. Zudem sollen die Erkenntnisse unser Verständnis physiologischer Korrelate und Ursprünge der sexuellen Orientierung von Menschen und von den Grenzen der menschlichen Wahrnehmung fördern. Das Missbrauchsrisiko liegt in der möglichen unrechtmäßigen Erlangung sensitiver persönlicher Informationen anhand der Biometrie von Personen, beispielsweise in Ländern, in denen Homosexualität unter Strafe steht. Zugleich öffnet diese Forschung eine Tür zum Racial Profiling und erinnert an Rassenhygieneforschungen anhand von Physiognomien im Nationalsozialismus. Hochentwickelte Deep-Learning-Algorithmen dieser Art könnten auch dazu verwendet werden, Menschen bezüglich ihres Konsum- bzw. Wahlverhaltens oder in Bezug auf Straffälligkeiten einzugruppieren.

Originalarbeit: Wang, Y. und Kosinski, M. (2017) Deep neural networks are more accurate than humans at detecting sexual orientation from facial images. PsyArXiv.

KI-Methoden für die Aufdeckung und Beseitigung von Softwareschwachstellen – Hilfestellung für kriminelle Hacker?

Das Forschungsprojekt beschäftigt sich damit, Schwachstellen in Computerprogrammen, besonders in den Betriebssystemen von WLAN-Routern, Smartphones und Laptops durch KI-Methoden systematisch aufzudecken und automatische Abwehrmaßnahmen zu entwickeln. Die Ergebnisse dieses Forschungsprojekts sind überall dort nützlich, wo entsprechende Computerprogramme regelmäßig überprüft und aktualisiert werden müssen. Gleichzeitig erlauben sie es aber auch, diese Schwachstellen in zahlreichen Geräten, die keiner regelmäßigen Kontrolle und Aktualisierung unterliegen, zu identifizieren und auszunutzen. Nennenswert ist in diesem Zusammenhang die Ransomware WannaLaugh. Sie wird ständig mit neuen Schwachstellen aktualisiert und eingesetzt, um Benutzerinnen und Benutzer von verwundbaren IT-Geräten zu erpressen. Die Ergebnisse des Forschungsprojekts könnten zweifellos dafür benutzt werden, WannaLaugh noch schlagkräftiger zu machen.

Übersichtsartikel: Brundage, M., Avin, S., & Clark, J. (2018). The malicious use of artificial intelligence: forecasting, prevention, and mitigation. Future of Humanity Institute, University of Oxford, Centre for the Study of Existential Risk, University of Cambridge. Center for a New American Security, Electronic Frontier Foundation, Open AI.